CryptoLocker, CryptoWall, CryptoFortress: nombres similares pero su modus operandi es el mismo: secuestran tus archivos a cambio de dinero. Te enseñamos a reconocerlos y te contamos cómo acabar con ellos.

Si los virus fueran clanes criminales, el más poderoso del momento sería el clan del Crypto-malware. Son virus que se hacen pasar por aplicaciones legítimas y que se ejecutan aprovechando descuidos del usuario. Los antivirus los detectan demasiado tarde, y salen nuevas variantes continuamente. Es una batalla difícil.

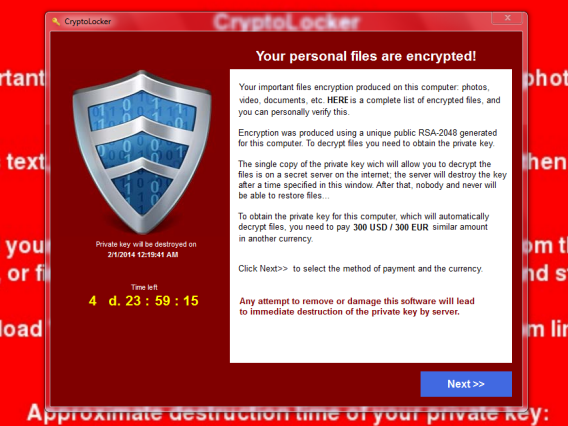

Este es el aspecto de una de las primeras versiones de CryptoLocker

Los virus de tipo “Crypto” son secuestradores (ransomware) que bloquean archivos valiosos para chantajear al usuario. A diferencia del virus de la policía, que amenaza con denunciar las autoridades, los criptovirus no se hacen pasar por nadie, sino que toman documentos del disco duro, los bloquean y piden un rescate cuantioso.

¿Qué hacen CryptoLocker y CryptoWall?

La mayoría de criptovirus actúa en cinco fases. La primera es la instalación, que es silenciosa y sucede cuando el incauto usuario abre un adjunto misterioso o abre un archivo descargado de una web de mala reputación. Al instalarse, el virus configura unas claves en el Registro de Windows para iniciarse en cada arranque del PC.

Una vía de infección común son los adjuntos de correo misteriosos: ¡no los abras! (fuente)

Una vez que CryptoLocker o CryptoWall se ha instalado, contacta con el cuartel general de los criminales a través de Internet. El virus prueba miles de direcciones cada día en busca de una que responda. Cuando logra establecer comunicación, se lleva a cabo un intercambio de claves de cifrado, usadas para “secuestrar” los archivos.

Empieza el secuestro de los archivos

Lo que ocurre a continuación es dramático: el virus elige archivos al azar del disco duro y los cifra usando una clave imposible de romper. En la práctica, los datos se vuelven inaccesibles (no se pueden abrir), porque el virus borra el original. La única manera de recuperar los datos es con la clave original, pero solo la tienen los criminales.

El virus ha entrado en la carpeta de Imágenes: están cifradas, ya no se pueden abrir

¿Qué archivos secuestra el virus? Depende. CryptoLocker y CryptoWall eligen documentos de todo tipo, como los de Office o AutoCAD, mientras que otras variantes atacan tipos específicos; por ejemplo, el virus TeslaCrypt secuestra partidas guardadas y otros archivos esenciales de los juegos instalados en el PC.

Con la herramienta OmniCryptoFinder es posible encontrar todos los archivos secuestrados por el virus en cualquier carpeta, sea cual sea la variante que ha infectado el PC. Solo hay que elegir el punto de partida y OmniCryptoFinder escaneará todas las subcarpetas. También puedes usar ListCrilock.

Con OmniCryptoFinder puedes saber qué archivos han sido secuestrados por el criptovirus

La petición de rescate y el miedo

Finalmente, tras secuestrar varias docenas de archivos, el virus se muestra y pone en práctica su chantaje. En la máquina de pruebas que usamos, CryptoWall tardó menos de cinco minutos en aparecer. Lo hizo a través de una imagen y una página web con instrucciones muy claras y en español.

El aviso de CryptoWall 3.0, que usa claves de cifrado RSA-2048, con enlaces para pagar

Las distintas variantes de CryptoLocker y CryptoWall piden sumas que pueden llegar a los 500 dólares, con un límite de tiempo de dos o tres días. Pasado ese plazo, el precio sube o bien la opción de pagar desaparece. A menudo el pago se debe efectuar a través de Bitcoin, una moneda virtual que dificulta la identificación de los criminales.

El virus me ofrece descifrar gratis un solo archivo. Qué amable…

La recomendación de los expertos en seguridad es unánime: no hay que pagar a menos que sea estrictamente necesario (y eso es casi nunca). Para empezar, no está claro si el pago hará que la clave de descifrado llegue o funcione. Por otro lado, el pago estará financiando a los criminales, quienes tendrán fondos para crear malware todavía peor.

Cómo actuar en caso de infección

Lo primero que hay que hacer nada más ver el aviso de CryptoWall o CryptoLocker es apagar el ordenador lo antes posible. Cuanto más tiempo dejes que el virus actúe, más archivos podrá bloquear. Es por ello que, idealmente, solo debes actuar desde el Modo a prueba de errores o bien usando un CD/DVD de arranque con antivirus incorporado.

Si optas por reiniciar en Modo a prueba de fallos, puedes usar un antivirus portátil, como Norton Power Eraser o Avira PC Cleaner, que encontrarán el virus y lo borrarán por completo. En nuestra prueba optamos por usar el DVD de arranque Kaspersky Rescue Disk, que limpia el PC sin pasar por Windows.

Con Kaspersky Rescue Disk pudimos eliminar CryptoWall 3.0 en cuestión de minutos

Si tras reiniciar el PC siguen abriéndose las imágenes de CryptoWall, no te preocupes: el virus ha sido eliminado. Tan solo tienes que eliminar las entradas correspondientes del menú Inicio (Startup) para que no se abran al iniciar Windows. Así, ni siquiera las instrucciones del virus, de por sí inofensivas, volverán a verse.

El virus ya no está, pero sus instrucciones permanecen: bórralas del menú Inicio

¿Es posible recuperar los archivos?

Una vez desinfectado el PC, toca comprobar los daños y ver qué archivos han sido cifrados y cuáles se pueden recuperar a través de copias de seguridad o herramientas externas. Si no sueles guardar copias de seguridad de los documentos, podemos anticiparte que algunas recuperaciones serán muy complicadas.

Método 1: recurrir a copias de seguridad

Lo primero que puedes hacer es recurrir a copias de seguridad en Google Drive, Dropbox o discos externos. Si tienes las Versiones previas activadas en Windows 8, puedes recurrir a ellas para recuperar los archivos: pero cuidado, algunos criptovirus también borran las copias ocultas.

Tanto Google Drive como Dropbox cuentan con historiales de cada archivo

Método 2: usar un recuperador de archivos gratuito

Los criptovirus como CryptoLocker o CryptoWall borran los archivos originales antes de cifrar las copias. Si usas un recuperador de archivos borrados, como Recuva o PhotoRec, la probabilidad de rescatar los originales es elevada. Por si acaso, no copies nuevos archivos en el PC: hacerlo podría eliminar el rastro de los que quieres recuperar.

PhotoRec recuperó en diez minutos varios de los archivos borrados por CryptoWall

Método 3: usar una herramienta de descifrado especial

En algunos casos (pocos) es posible descifrar los archivos secuestrados gracias a que se ha recuperado la clave en posesión de los criminales -normalmente, porque los arrestaron. La página gratuita DecryptCryptoLocker descifra archivos secuestrados por variantes antiguas. En alternativa, puedes probar las herramientas de Kaspersky.

Los archivos infectados por CryptoWall no pudieron ser liberados por DecryptCryptoLocker

Cómo prevenir la infección por CryptoLocker / CryptoWall

En el artículo Cómo derrotar CryptoLocker, explicamos que la primera línea de defensa eres tú: no abras archivos desconocidos ni tampoco hagas clic en adjuntos cuyo origen desconozcas. Tener un antivirus actualizado no siempre garantiza una protección contra los virus secuestradores.

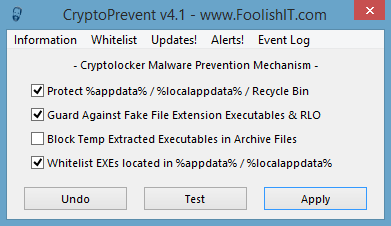

Una herramienta que sí puedes usar es CryptoPrevent, una herramienta que deshabilita los permisos aprovechados por los criptovirus para iniciarse en el arranque de Windows. Con CryptoPrevent activado, la instalación del virus es imposible. Usarla es fácil: marca la primera, segunda y cuarta casillas y haz clic en Apply.

CryptoPrevent impide la instalación de CryptoLocker, CryptoWall y otros criptovirus

Ningún PC real fue infectado durante la producción de este artículo

En cada episodio probamos muestras de malware recolectadas por expertos de seguridad informática. Los virus se ejecutan en máquinas virtuales con Windows 7 que borramos tras cada ensayo. Si quieres saber más o colaborar, contáctame en Twitter.

¿Qué virus te gustaría que analizáramos en el próximo episodio?

Episodios anteriores:

- Sospechosos habituales: el virus del acceso directo / carpetas ocultas

- Sospechosos habituales: System Defender, el falso antivirus

Sígueme en Twitter: @remoquete